随着医院信息化的迅猛发展,信息的高度集中使得核心数据泄密的隐患也越来越突出,在利益的驱使下非法统方行为时有发生,严重影响了医院的公众形象,也严重损害了患者的利益。鉴于问题严重性,卫生管理部分也引起了高度的重视。非法统方手段专业化,由早期的手工统方转变成专业的统方软件,只需要在医院任何一台电脑上运行程序,就可以非常快捷的完成统方; 目前医院工作的开展对信息系统的依赖性越来越强,致使信息系统越来越庞大,各业务系统关联性越来越复杂,核心数据泄密的隐患也越来越突出,其中非法“统方”尤为突出。

区域安全防护设计

根据某医院业务安全需求和等级保护三级对入侵防范的要求,本项目整体安全建设方案将建立网络层纵深防御体系强化应用层的防护措施,实现新型应用层解决方案。

·建立边界访问控制防御能力

通过部署下一代防火墙和抗DDoS设备,对该区域提供边界攻击防护,同时有效预防、发现、处理异常的网络访问,确保该区域信息网络正常访问活动。

·建立网络入侵防御能力

通过部署入侵防护产品,实现在入侵检测的基础上对攻击行为进行阻断,实现对入侵行为实时有效的防范。入侵检测/保护产品部署于DMZ区防火墙之后,是继防火墙边界访问控制后的第二道防线。

·建立Web防护安全监控机制

通过在DMZ区域部署Web应用防火墙(WAF)设备,对Web应用服务器进行保护,即对网站的访问进行7X24小时实时监控。可以解决Web应用服务器所面临的各类网站安全问题,防止网页篡改、被挂木马等严重影响形象的安全事件发生。

·建立网络安全隔离系统

通过部署安全隔离网闸,对内网实现按需数据同步,可以为访问提供更高的安全性保障。实现“协议落地、内容检测”,既从物理上隔离、阻断了具有潜在攻击可能的一切连接,又进行了强制内容检测,从而实现最高级别的安全。

·建立APT沙箱技术提供网络攻击行为检测机制

通过部署APT预警平台采集器,采集互联网中的网络流量、电子邮件流量实现对流量的实时检测,采集和分析网络流量数据,包括:Web流量、文件流量、邮件流量等,通过特征匹配、行为匹配、规则匹配来实现对APT攻击威胁检测和预警。

终端安全防护设计

前置机系统终端作为DMZ网络区域最核心的业务支撑点,因为其为外网与内网方位的连接点,同时涉及转发核心敏感数据,因而成为黑客和病毒制造者的攻击目标,导致其成为DMZ网络中最危险的一环。

通过部署主机安全及管理系统(以下简称EDR),可以将常见服务器操作系统提升至等保三级要求,从根本上免疫现有的各种针对操作系统的攻击行为,具有进程保护、病毒、后面查杀、漏洞防护、防端口扫描等功能,可在非法攻击开始侵入系统之前就切断其连接,禁止其下一步行为。

运维管理安全设计

·建立安全漏洞检测系统

通过部署系统安全检测管理系统有效的实现了对DMZ区域内网络设备、主机系统、应用系统进行漏洞扫描、配置核查的全生命周期管理,将技术和管理以及等级保护合规有效地融合在了一起,为用户信息系统整体风险评估提供有力的支撑。

·建立运维审计管理系统

通过建立运维审计管理系统整合DMZ区域各类系统的运维行为管理,将运维操作集中可视化管控,通过基于唯一身份标识的集中账号与访问控制策略,实现与各服务器、网络设备等无缝连接,一站直达,解决多种设备类型带来的管理问题,快速发现和处置违规事件。

·建立日志审计收集分析系统

通过部署综合日志审计设备,可以全面收集网络设备(路由器、交换机等)、网络安全设备(防火墙、入侵检测系统,补丁系统等)、应用系统等运行日志和安全事件日志,平台对日志进行归并、关联分析等操作,为管理人员提供直观的日志查询、分析、展示界面,并长期妥善保存日志数据以便需要时查看,使管理员能够在综合日志审计平台上就可以了解整个数据中心的安全态势。

·建立全流量深度威胁分析及溯源追踪系统

通过部署全流量深度威胁检测平台,对流量采集并深度还原解析,发现流量中的应用会话行为和潜在威胁,并提供了全流量审计及攻击溯源追踪分析能力。

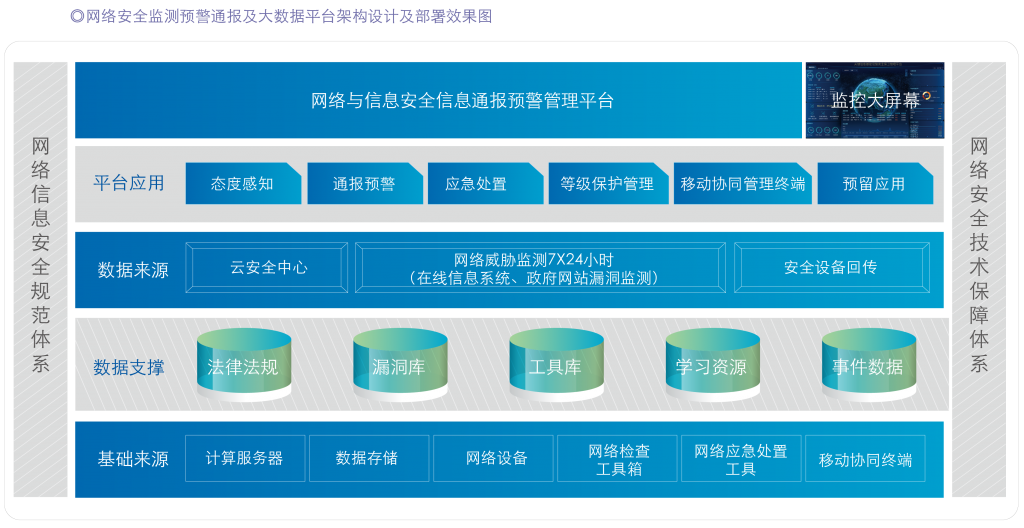

·建立大数据智能化安全分析平台

大数据智能分析平台通过建立安全大数据中心,实现网络安全类、管理类、流量数据以及资产、用户的基本数据的采集、标准化和集中化存储,并在安全大数据中心的基础上建立安全态威胁分析与预警平台,实现全网的安全要素分析、安全威胁事件联动分析、异常行为快速发现的能力以及实现整体网络的安全态势可视化能力和整体网络环境安保能力综合评估。

| 项目价值 VALUE

> 双向审计,对医院统方行为全面监控、精确定位、实时响应

> 简洁直观的统方界面并附带中文翻译,方便纪检部门使用

> 定期评估数据库漏洞,防止数据库密码破解

> 丰富的审计报表,满足纪检部门审计需求 短信、邮件告警,第一时间了解违规统方行为